Par Janio André Gutierrez, Gestionnaire de produit, Réponse aux incidents et rétablissement des opérations, et Benoit Gagnon, Vice-président, Cyberenquêtes et réponses aux incidents

Que sait-on du groupe?

Le groupe Lapsus$ a construit sa crédibilité grâce aux ravages qu’il a faits dans différentes compagnies depuis le début des années 2022. Bien qu’il soit difficile de comprendre exactement ce qui se passe dans la tête des membres du groupe, il est intéressant de noter que le groupe semble détonner par rapport à ce que l’on voir généralement sur la scène du piratage informatique pour essentiellement deux raisons. Tout d’abord, le groupe ne semble pas fonctionner de manière serrée. Les informations disponibles sur le groupe tendent à démontrer qu’il fonctionne davantage avec une structure lâche que ce que nous sommes accoutumés de voir chez les groupes de criminels informatiques. Cela laisse à croire que les membres sont dispersés dans différentes régions géographiques et qu’ils ne fonctionnent pas sous l’égide d’un État.

Ensuite, les motivations de Lapsus$ ne sont pas extrêmement claires. Bien qu’ils aient récemment indiqué dans leur groupe Telegram que leur seul objectif était de faire de l’argent, et qu’ils n’étaient pas politiquement motivés, la réalité est plus moins claire quant à leurs intentions réelles. Lapsus$ se montre particulièrement vocal par rapport à ses actions, ce qui pourrait laisser à penser que l’aspect de la réputation du groupe penche également dans la balance – un comportement qui n’est pas sans rappeler ce qui a été possible de voir chez Lulzsec par exemple. Ainsi, la ligne éditoriale du groupe ne semble pas encore complètement tracée et il sera intéressant de voir comment elle se dessinera dans les mois à venir.

De récentes arrestations policières se sont déroulées au Royaume-Uni et semblent être directement en lien avec le groupe. Les informations disponibles en date du 27 mars 2002 seraient à l’effet qu’il s’agisse principalement d’un groupe d’adolescents âgés de 16 à 21 ans et habitant la région de Londres. Le suspect principal dans l’affaire ne peut être identifié puisqu’il est mineur, mais il aurait en sa possession environ 300 Bitcoins, soit l’équivalent d’environ 14$ millions US au moment de l’arrestation (TIDY, 2022). Si le canal Telegram du groupe, suivi par plus de 53 000 personnes, était plutôt loquace jusqu’à tout récemment, il est pour ainsi dire muet depuis le 25 mars dernier. Reste à savoir si les récentes arrestations seront suffisantes pour mettre le groupe à mal une fois pour toutes.

Les faits d’armes de Lapsus$

Attaque Samsung

Quelques jours seulement après avoir divulgué des données qu’il prétend avoir exfiltrées du fabricant de puces NVIDIA, le groupe de ransomware Lapsus$ compte une autre entreprise internationale parmi ses victimes. Cette fois-ci, il publie des données prétendument volées à Samsung Electronics.

Le géant de l’électronique grand public a confirmé dans une déclaration aux médias qu’une « violation de sécurité » liée à des données internes de l’entreprise s’était produite, mais a précisé que les données des clients et des employés n’avaient pas été touchées.

Lapsus$ avait annoncé plus tôt sur sa chaîne Telegram qu’il avait pénétré dans les locaux de Samsung et offert un avant-goût de ce qu’il avait comme preuve, notamment des informations sur l’authentification biométrique et le code source de Samsung et de l’un de ses fournisseurs, Qualcomm. C’est ce que rapporte Security Affairs, qui a également publié une capture d’écran de la fuite de données :

Attaque de Nvidia

En février 2022, l’entreprise Nvidia, reconnue principalement pour ses cartes vidéo, s’est fait piratée par Lapsus$; le groupe aurait ainsi mis la main sur environ 1 Téraoctet de données sur les serveurs de Nvidia. Dans la foulée, Nvidia a confirmé que le groupe avait eu accès à des informations privilégiées appartenant à l’entreprise, mais aussi à certains accès appartenant à des employés.

Élément intéressant de ce piratage : le groupe n’a pas fait de demande financière explicite. Il a plutôt exigé de Nvidia qu’il retire les limites imposées sur la série de cartes graphiques RTX 3000 en lien avec le minage de cryptonuméraire, et ce, avant le 4 mars. Sans quoi le groupe allait faire couler des secrets appartenant à l’entreprise. Lapsus$ a fini par mettre son plan en action en faisant couler différentes informations sur les employés de Nvidia. Laspsus$ a aussi rendu public un outil de signature de certificat Nvidia, permettant dorénavant à des cybercriminels de s’en servir pour émettre des certificats au nom de Nvidia pour des logiciels malveillants.

Attaque Ubisoft

En début mars 2022, Ubisoft a subi un incident de cybersécurité qui a temporairement perturbé certains jeux, systèmes et services, a indiqué la société dans un communiqué de presse. Ubisoft n’a pas indiqué qui pourrait être responsable, mais le lendemain soir, le groupe Lapsus$ s’en est attribué le mérite.

Ubisoft estime qu’à l’heure actuelle, rien ne prouve que des informations personnelles de joueurs aient été consultées ou exposées à la suite de cet incident et précise que les jeux et services « fonctionnent désormais normalement. » Par prudence, la société a également « lancé une réinitialisation des mots de passe à l’échelle de l’entreprise. »

Fuite chez Microsoft

Lapsus$ s’est aussi fait connaitre pour une attaque fort médiatisée chez Microsoft. Selon l’entreprise de Redmond, la brèche n’aurait pas impacté les données de ses clients, cependant, elle aurait permis d’accéder à plusieurs informations confidentielles du groupe, notamment le code source de plusieurs produits.

Le plus ironique dans l’histoire, c’est que la volonté de Lapsus$ de se faire connaitre a eu pour effet de réduire l’impact de la brèche. En effet, Microsoft n’était pas au courant de la situation jusqu’au moment où Lapsus$ l’a annoncée publiquement. Si cette annonce n’avait pas été faite, Lapsus$ aurait possiblement pu faire des dégâts encore plus grands au sein de l’organisation.

Brèche chez Okta

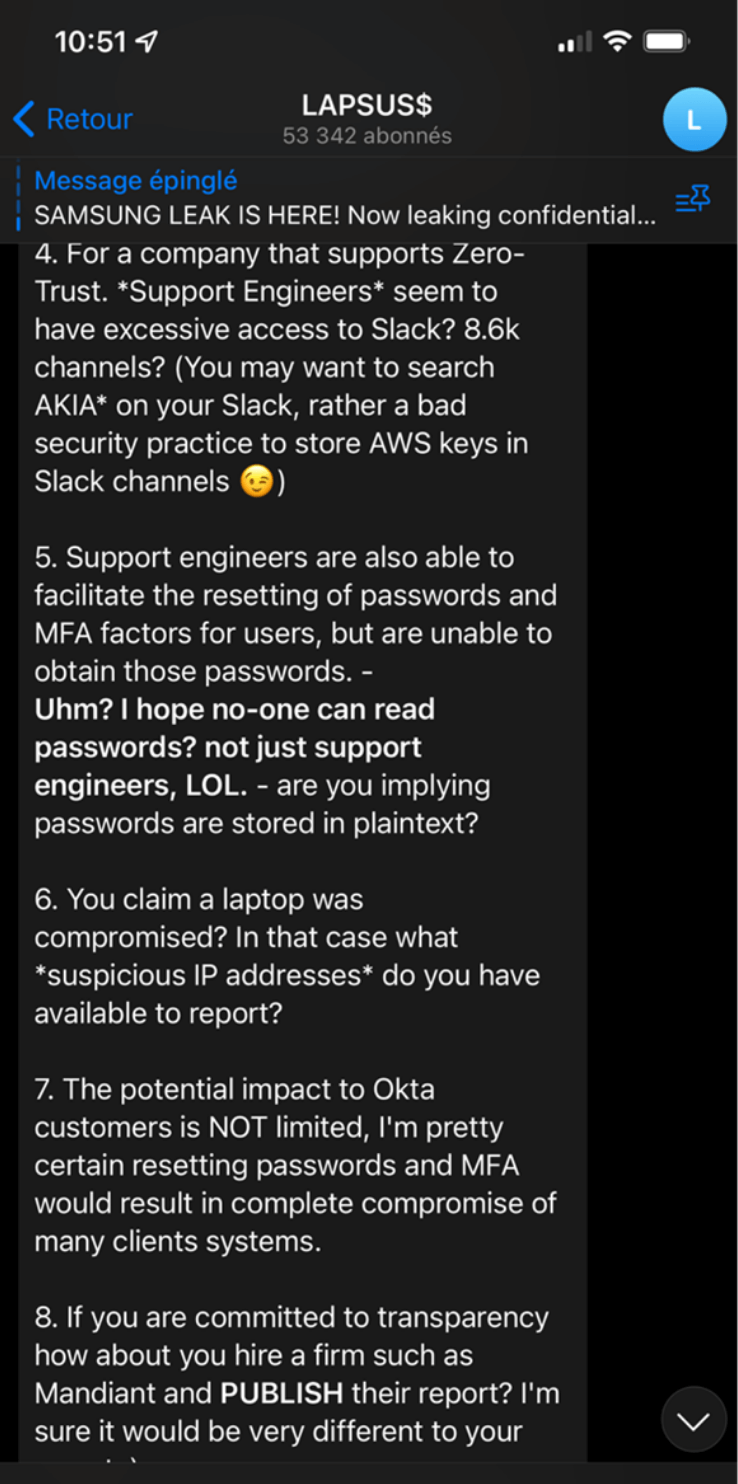

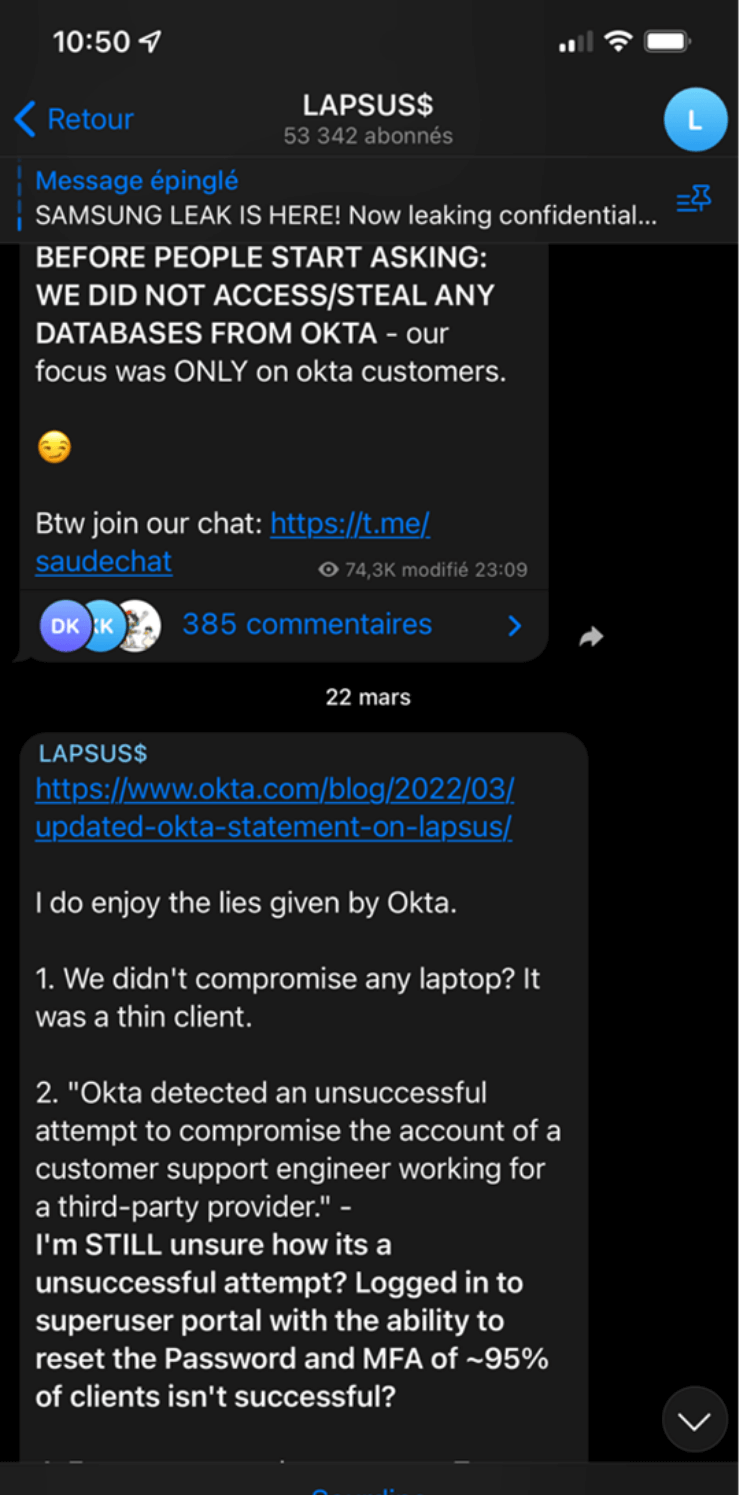

Dernier grand joueur en date à se faire bousculer par les activités du groupe Lapsus$ : Okta, une entreprise américaine œuvrant dans le domaine du logiciel d’authentification (NEWMAN, 2022). Okta a expliqué la façon dont Lapsus$ s’y est pris pour contourner sans sécurité : le groupe criminel a réussi à compromettre les accès distants et le compte d’un employé travaillant pour un sous-traitant chargé de faire du support à la clientèle. Cela aurait permis au groupe d’accéder à des centaines de dossiers de clients. Lapsus$ aurait eu le compte entre leur main sur une durée d’environ cinq jours à partir du 16 janvier 2022 – le tout a toutefois été révélé par le groupe le 17 mars 2022. Or, ce qui semble faire le plus mal à Okta dans cette histoire, c’est que la compagnie a détecté le tout le 20 janvier et n’a rien déclaré. En révélant le tout, Lapsus$ a donc entaché la réputation d’Okta qui a eu l’air de ne pas prendre ses responsabilités face à un incident informatique. L’histoire ne dit toutefois pas si une demande de rançon avait été faite. Depuis, Okta a fait une enquête et été obligé de faire son mea culpa publiquement (BRADBURY, 2022).

Un modus operandi original

Un des éléments importants du groupe Lapsus$ se situe dans son modus operandi. En effet, ses méthodologies d’attaques détonnent quelque peu de ce que l’on peut généralement voir sur la scène du piratage informatique. Le groupe semble être en train de changer ses façons de faire, abandonnant le rançongiciel plus traditionnel, afin de se tourner dans des façons de faire qui sont en lien avec des méthodologies quelque peu différentes. Il est notamment intéressant de voir que le groupe utilise de plus en plus le vol de données comme mode de fonctionnement. Le groupe dérobe des données chez une cible, et ensuite il fait des pressions sur cette dernière afin qu’elle paye un montant en cryptonuméraire. En d’autres mots, il s’agit davantage d’une extorsion sur la réputation de l’entreprise qu’une attaque via un instrument de chiffrement de données classiquement vu dans un rançongiciel.

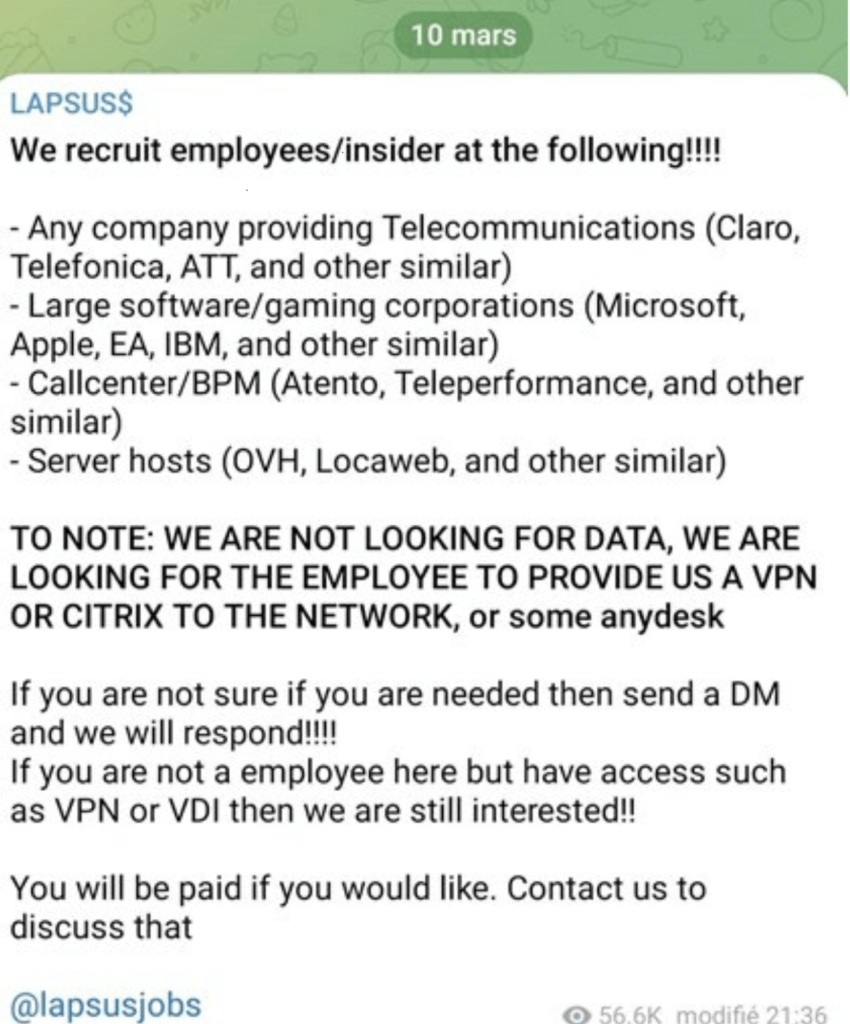

Les techniques permettant à Lapsus$ d’arriver à ses fins tendent aussi à sortir des sentiers battus. Le groupe est ainsi réputé pour utiliser des techniques de SIM-swapping, d’ingénierie sociale, voire tenter de soudoyer des employés d’entreprises visées par le groupe, ou leurs partenaires, et ce, afin d’obtenir des accès privilégiés, ou des données confidentielles. Cette dernière méthode jure véritablement avec certaines techniques plus classiques et risque d’intensifier le risque qu’un employé puisse concéder à couler des informations privilégiées vers des acteurs tiers.

L’avenir nous dira si Lapsus$ aura été une étoile filante dans le monde des groupes de cybercriminels. Cependant, une chose est certaine, c’est qu’il risque d’avoir imprégné leur modus operandi dans l’imaginaire de certains autres groupes. Ainsi, son innovation criminelle pourrait bien avoir pour effet d’influencer d’autres joueurs dans les prochains mois, voire les prochaines années.

Sources

BRADBURY, D. (2022, mars 22). Okta. Récupéré sur Updated Okta Statement on LAPSUS$: https://www.okta.com/blog/2022/03/updated-okta-statement-on-lapsus/

NEWMAN, L. H. (2022, mars 28). Wired. Récupéré sur Leaked Details of the Lapsus$ Hack Make Okta’s Slow Response Look More Bizarre: https://www.wired.com/story/lapsus-okta-hack-sitel-leak/

TIDY, J. (2022, mars 24). Lapsus$: Oxford teen accused of being multi-millionaire cyber-criminal. Récupéré sur BBC News: https://www.bbc.com/news/technology-60864283